雷池waf

雷池

长亭的语义waf

安装

1 | |

写入配置文件,其实不需要大改,主要是tag和系统架构ARCH_SUFFIX

1 | |

启动

1 | |

初始化账号密码

1 | |

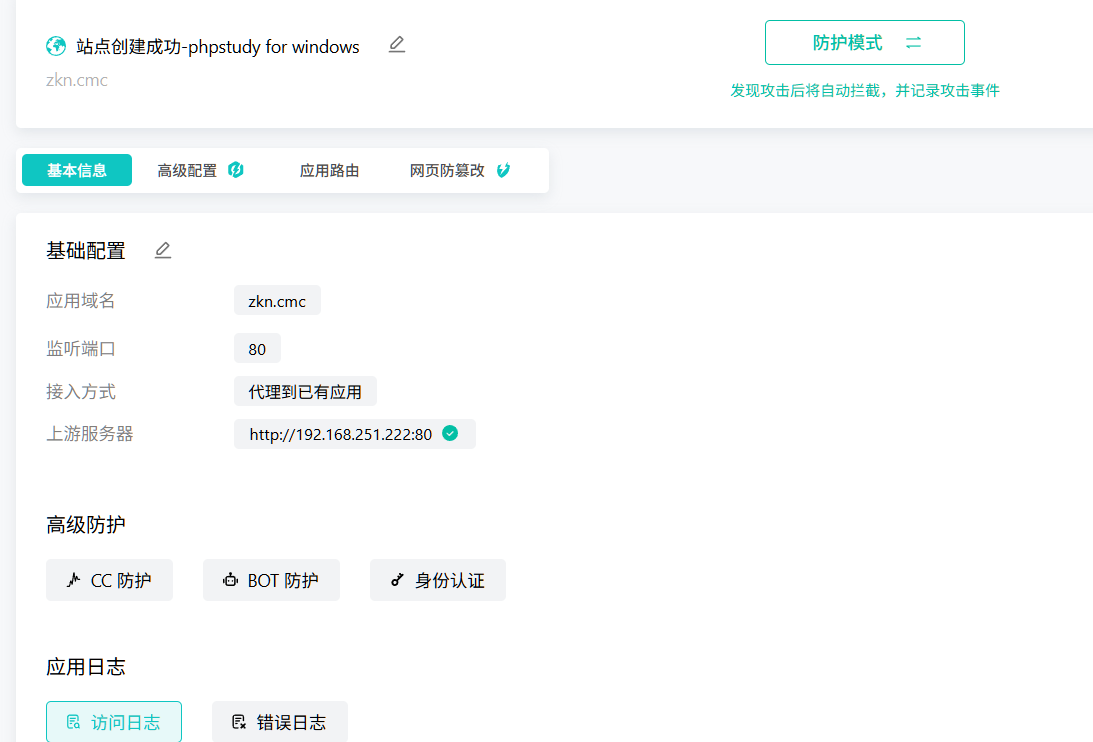

添加web应用

官方演示

雷池基于 Nginx 进行开发, 作为 反向代理 接入网络

- 域名: 通过雷池访问该应用时使用的域名 (支持使用

*做为通配符),注意修改 DNS 解析到雷池 IP - 端口: 雷池监听的端口 (如需配置 HTTPS 服务, 请勾选 SSL 选项并配置对应的 SSL 证书)

- 上游服务器: 被保护的 Web 服务的实际地址

域名解析到安装雷池waf的ip,端口则是访问网站时的端口。

访问网站时,访问域名:端口,雷池waf则作为反向代理接入访问上游服务器

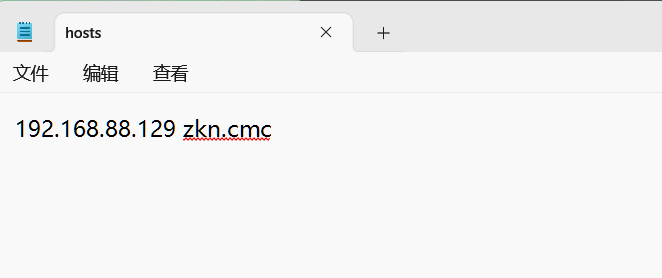

本地演示

cmd管理员权限启动,打开hosts文件解析到

1 | |

192.168.251.222是phpstudy启动的一个web服务。

直接访问192.168.251.222,并不会增加访问量,访问zkn.cmc

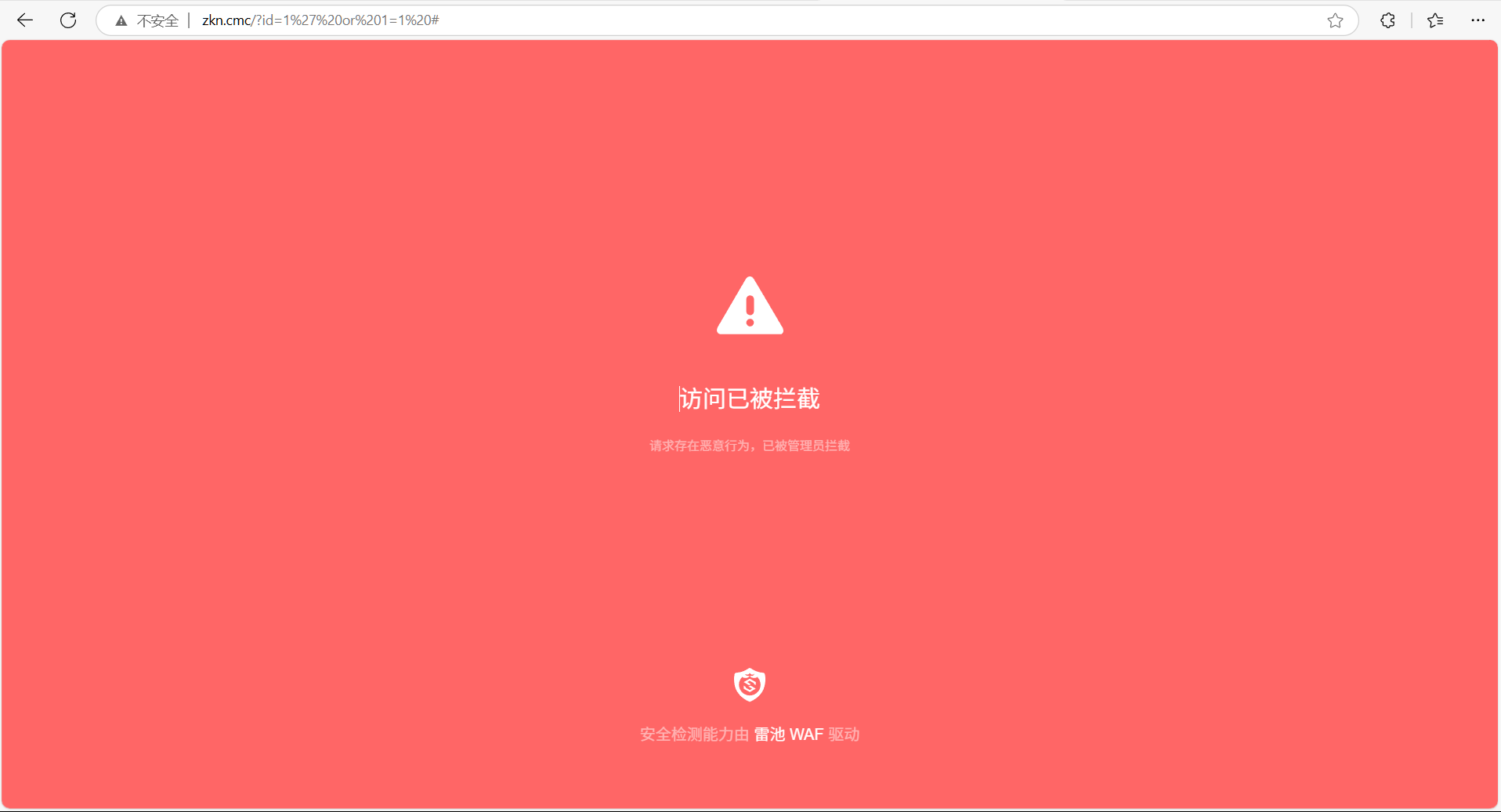

携带恶意数据访问

识别到攻击日志

如果直接访问上游服务器,雷池waf是不能拦截的

其他功能

CC防护,防御ddos和爬虫

人机验证

身份认证

小摊

总之,雷池waf还是一款配置简单,功能强大的安全设备

AI的趣味

WAF 不是真的“墙”,只是门口的保安

WAF 拦截的前提是:

- 所有流量必须经过它

- 它才能分析、判断、阻断

🛡️ 所以真正安全的做法是:

- 把后端服务的端口“藏”起来(127.0.0.1 或防火墙限制 IP)

- 只让雷池能访问后端,任何外部访问都必须经过 WAF

- 甚至可以配合 nginx,做多层代理 + 白名单控制

🧱架构示意图

1 | |

Nginx配置

1 | |

雷池waf

https://rpniu.github.io/2025/04/17/waf/